خاص العهد

هكذا يخترق العدو هواتفكم

فاطمة سلامة

قد لا يخطر في بال كثيرين أنّهم يُمسكون "عملاء" بين أيديهم. هؤلاء العملاء يتجسّسون عليهم كيفما اتجهوا، يصوّرونهم، يستمعون لهمسهم وأحاديثهم، يقرأون ما يكتبون. قد يظنّ البعض للحظة أننا نتحدّث عن شخص "بشري" يقوم بهذه المهام، لكننا في الواقع نتحدّث عن الأجهزة الإلكترونية وعلى رأسها الهواتف. قد يبدو المشهد للوهلة الأولى "سورياليًّا" أو مُبالغًا به، لكنّ التجارب الحيّة بيّنت أنّ الجهاز الذكي يتحوّل من نعمة بيد مستخدميه إلى نقمة تنقلب على صاحبها لتصبح عدوة له تستبيح خصوصيته بكل ما فيها.

وتستمد هذه الأجهزة، لا سيّما الهواتف، قدرتها على هذا التحول من خلال أجهزة الاستشعار (الحسّاسات) الموجودة فيها والتي تعمل دون أي أمر بالتشغيل، منها حساسات للضوء والرطوبة والحرارة، وحساسات الحركة. يمتلك الهاتف القدرة على تسجيل خط مسير المستخدم، وما إذا كان دائريًا أم تصاعديًا أم تنازليًا أم خطًا مستقيمًا، وعلى أي ارتفاع يتواجد. هذا كُله والهاتف في جيب المستخدم، دون أن يُجري اتّصالًا. أبعد من ذلك، حتّى لو لم يكن الهاتف متصلًا بالإنترنت، فإنّه يُسجّل أي نشاط لمجرد القيام به ويحتفظ فيه ليتبين كلّ ما سُجّل من "داتا" لمجرد الاتّصال بالإنترنت.

وغالبًا ما يتفاجأ مستخدمو الهواتف الذكية بتلقيهم "مقترحات" وإعلانات عبر وسائل التواصل الاجتماعي ذات صلة بمواضيع صودف الحديث عنها قبل دقائق مع أقاربهم أو أصدقائهم في "الواتساب". أكثر من ذلك، قد يتفاجأ هؤلاء بـ"دعايات" ذات صلة بـ"إيميل" شخصي وخاص أرسلوه للتوّ دون اطّلاع أحد عليه. للوهلة الأولى، يُرجع المستخدم الأمر إلى الصدفة، إلا أنّ المسألة تتعدّى ذلك بكثير.

ترسم المقدّمة أعلاها خطورة ما نحمل في أيدينا من قنابل موقوتة. طبعًا، هذا لا يعني أن نُلغي الأجهزة الذكية والهواتف من حياتنا، لكن أن نتعامل معها بحذر ومسؤولية. تلك المسؤولية تُصبح مضاعفة اليوم، مع الحرب الأمنية التي يشنها العدوّ الإسرائيلي على لبنان، والتي يُسخّر لأجلها كلّ إمكاناته التقنية، والتي لا يخفى أنها مهمّة جدًا، إذ تُعد التكنولوجيا من أكثر القطاعات تطوّرًا في الكيان المؤقت. وفي الوقت الذي فقأت فيه المقاومة عيون الكيان التجسسية وراداراته في العديد من الأماكن، يعمل العدوّ بكل ما أوتي من قوّة للتعويض عن هذا الأمر. وتبدو الهواتف الشخصية ساحة مهمّة يستفيد منها لجمع المعلومات والمعطيات. وهو بالطبع لا يكتفي بهذا الحد بل يتوسّع في تحليل هذه المعطيات ومقاطَعَتها لتحديد بطاقة أهداف. وهنا، ربّ سائل يقول: من أنا حتّى تتجسّس عليّ "إسرائيل"؟ شخص آخر، يُحدّث نفسه: " كيف ستتمكّن "إسرائيل" من تغطية كافة الهواتف الموجودة على الأراضي اللبنانية دفعة واحدة؟". آخرون يسألون: " هل كلّ الأجهزة الإلكترونية والهواتف مُخترقة؟".

الجميع عرضة للتجسُّس

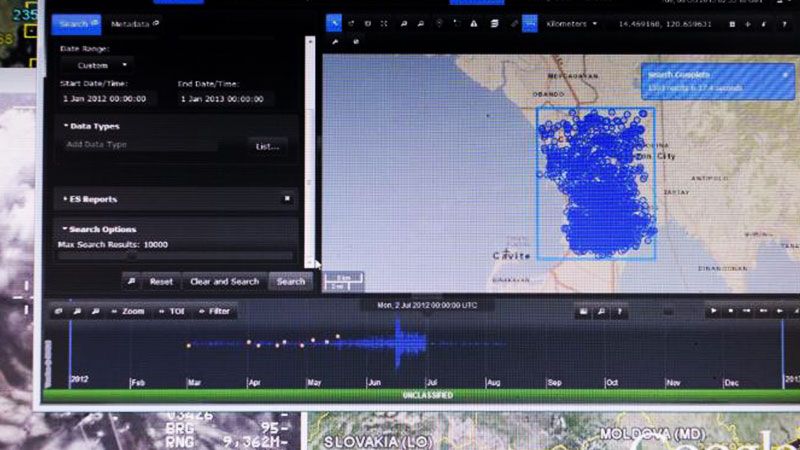

تبدو الأسئلة أعلاها مشروعة، لكن الإجابة عن السؤال الأول لا تتطلّب الكثير من التفكير. بكل بساطة أي شخص في بلد عدو لـ"إسرائيل" هو عرضة للاستهداف. أما بالنسبة للسؤال المتعلّق بقدرة "إسرائيل" على التغطية، فالقدرة أكبر بكثير مما نتخيّل أو نتصوّر في عصر الذكاء الاصطناعي. بنية الهواتف قادرة على تعقب حركة المستخدمين حتّى ولو لم يتم اختراقها، أو لم تكن ذكية، وذلك من خلال أبراج الاتّصالات الموجودة في كافة الأراضي اللبنانية، حيث تترك هواتفنا "المعلومات" عند تلك الأبراج. هذا الأمر يستفيد منه العدوّ بغض النظر إن كان الهاتف في وضع اتّصال أو كان في جيب المستخدم فقط. وفي هذا السياق، يمكن استحضار تجربة أحد الصحافيين الأميركيين الذي أمسك بهاتفين، أول حوّله إلى وضع "الطيران"، وثان غير موصول بالإنترنت، وأجرى جولة في أحد الأماكن، ليتبين له أنّ نظام "الأندرويد" صُمّم بطريقة تعمل على تتبع الحركة وتسجيلها بغض النظر عن وضعية الهاتف.

وعليه، إذا أراد العدوّ الحصول على أي صورة، بإمكانه اختراق الهاتف الذي يريد وتشغيل الكاميرا والميكروفون، وحتّى لو لم تكن الصورة أو الصوت واضحَين، بإمكانه تحسينهما عبر تقنية الذكاء الاصطناعي. وفي هذا السياق، ثمّة برمجيات خبيثة "بنقرة صفر" يتم زرعها عبر الاتّصال بالهواتف من رقم غريب، وحتّى لو لم يرُدّ المتلقي يصبح الهاتف وكل ما فيه بيد المخترق. وفي هذا السياق، يمكن استحضار كلام للمتخصّص في أمن الفضاء الإلكتروني في شركة "لوك آوت" مايك موراي، حيث قال في معرض حديثه عن تطوّر أعمال برمجيات التجسس التي باتت تصنف كسلاح: "يمكن لمشغّل البرمجيات أن يتعقبك عبر جهاز تحديد المواقع (جي بي إس) الخاص بك، ويمكن لتلك البرمجيات تشغيل الميكروفون والكاميرا عند أي نقطة وتسجيل كلّ شيء يحدث من حولك. يمكنها التنصت على كلّ تطبيقات وسائل التواصل الاجتماعي التي تستخدمها على الهاتف، وسرقة كافة صورك، واتّصالاتك، ومعلومات التقويم، وبريدك الإلكتروني، وكل ما تحمل على هاتفك من وثائق".

وفي هذا السياق، من المفيد التطرق إلى فضيحة برنامج التجسس "بيغاسوس" إسرائيلي الصنع والذي يمكن استخدامه للاطلاع على رسائل الهاتف والبريد الإلكتروني للضحايا، وإلقاء نظرة على الصور التي التقطوها، والتنصت على مكالماتهم، وتتبع موقعهم وحتّى تصويرهم عبر كاميرات هواتفهم. وأيضًا، يحضر في هذا السياق، مشروع "نيمبوس" " Project Nimbus" الذي أثار جدلًا والذي فضح تعاونًا بين شركتي "غوغل" و"أمازون" و"إسرائيل" حيث يُتيح لـ"إسرائيل" خدمات الحوسبة السحابية "Cloud" مع تقنيات الذكاء الاصطناعي من كاميرات مراقبة للتعرف على ملامح الوجه، وتتبع الأشياء، بالوصول إلى تحليل المشاعر وتقييم المحتوى العاطفي للصور والكلام، والكتابة، من دون أن يكون لشركة "غوغل" حق التدخل في الطريقة التي تُستخدم بها تلك التكنولوجيا، الأمر الذي دفع حينها مديرة التسويق لمنتجات "غوغل" التعليمية، أرييل كورين، إلى إرسال مذكرة إلى زملائها تعلن مغادرتها "غوغل" بعد تعرضها للمضايقات والانتقام بسبب معارضتها لمشروع "نيمبوس". كما تحضر في هذا السياق، وحدة "حتسف"، التي أسستها "إسرائيل" منذ أكثر من 10 سنوات والتي تهدف لمراقبة مواقع التواصل الاجتماعي.

وعليه، لم يعد العامل البشري هو من يحلّل المعلومات ويقاطعها. برامج الذكاء الاصطناعي تُقاطع وتحلّل، وبعد التحليل تسلّط الضوء على هاتف معين. المسألة لا تأخذ وقتًا أبدًا، فالبرامج مدرّبة مسبقًا على تحليل الأهداف بغض النظر عن كميتها، وتصنيفها إلى مجموعات ذات سلوك متشابه بـ"رمشة عين". المسألة شبيهة بالبحث عن كلمة في كتاب مؤلف من مئات الصفحات. في السابق، كانت العملية تستغرق وقتًا كبيرًا، أما اليوم، فتكفي الاستعانة بـ"كونترول - f" للعثور على الكلمة فورًا.

هكذا يخترق العدوّ الهواتف

رئيس لجنة خبراء التكنولوجيا في شبكة التحول والحوكمة الرقمية في لبنان الدكتور جمال مسلماني يشدّد في حديث لموقع "العهد" الإخباري على أنّ العدوّ لا يألو جهدًا في عملية التنصت والتجسس على كلّ الأجهزة الإلكترونية لكل المكونات اللبنانية سواء كانت "هواتف ذكية"، أو "كمبيوترات" أو "سيرفسرات" أو حتّى "كاميرات ذكية". ثمّة أمور كثيرة قد لا يشعر بها المواطن، يسرقها الإسرائيلي دون علمه. كلنا سمعنا عن التقنيات والتكنولوجيات الضخمة والكبيرة التي يتمتّع بها الإسرائيلي خاصة على صعيد التنصت والتجسس الإلكتروني، وكلنا نعرف كم يمتلك من رادارات ومنظومات تجسس رادارية وكهرومغناطيسية، وكاميرات تغطّي مساحات واسعة كتلك التي عملت المقاومة على إعمائها عند المناطق الحدودية والتي تصل لمسافة 100 إلى 110 كم. تدمير تلك الكاميرات دفع بالإسرائيلي إلى استنفار جهوده الاستعلامية الإلكترونية للتعويض، من خلال التجسس على المواطنين، وتحديدًا البيئات المعنية أكثر بالمقاومة. لذلك يلجأ العدوّ لتكون لديه بدائل سمعية وبصرية للحصول على المعلومات التي يحتاجها أو لكي يُكمل المعلومات التي حصل عليها بواسطة عملاء بشريين أو وسائل تكنولوجية أخرى، لتكوين الصورة كاملة وتحديد بطاقة هدف معين إما لاستهدافه أو التعاطي معه بطريقة أخرى.

يُفصّل مسلماني أكثر، فيوضح أنّ الاستهداف الإلكتروني الذي يقوم به العدوّ يلجأ فيه إلى اختراق الهواتف الذكية الموجودة لدى حوزة المواطنين وخاصة في الجنوب. هل هذا يعني أن الهواتف الذكية فقط هي بمعرض التهديد والخطر؟ يسأل مسلماني ويجيب على نفسه بالإشارة إلى أنه حتّى الهواتف غير الذكية كتلك التي يُطلق عليها "أبو لمبة" وغيرها لديها المهام ذاتها التي يستخدمها الهاتف الذكي، لكن الاختلاف يكمن في أنّ الأخير لديه تطبيقات ذكية وكاميرا. إلا أنّ النوعين متى ما وُجدا في يد أي إنسان بإمكان الإسرائيلي معرفة مكان تواجدهما. أبعد من ذلك، لو كان هناك 5 هواتف في منزل واحد يحدد العدوّ كم شخصًا يتواجد في المنزل، ويعرف ما إذا كان شخص واحد يمتلك أكثر من هاتف عبر تتبع المسار الجغرافي، لجهة خطوط المسير نفسها.

العدو يستمع لما يدور في أروقة المكان

يلفت مسلماني إلى أنّ الإسرائيلي بإمكانه أن يخترق الهاتف ويستمع لما يدور في أروقة المكان حتّى لو لم يكن هناك اتّصال. وعليه يتجسس على كلّ ما يقوله الأشخاص في سهرة ما أو لقاء خاص. من هذا المنطلق، ينبّه مسلماني إلى ضرورة الانتباه أكثر إلى قضية "الثرثرات" التي شكّلت مقتلًا. أغلب تلك "الثرثرات" وفق تعبير مسلماني تأتي من باب الادّعاء بالمعرفة أو زلات اللسان وتؤدي في كثير من الأحيان إلى الوقوع بـ"مطبات" أمنية تؤدي إلى الاغتيالات بعد تقديم المعلومات الكافية والوافية للعدو ومن حيث لا نحتسب على طبق من ذهب.

الكاميرات

وكما يخترق العدوّ ميكروفون الهاتف للاستماع إلى ما يدور في المحيط، يستطيع اختراق كاميرات الهواتف من دون علم المستخدم سواء أكانت الكاميرا الأمامية أو الخلفية. كما بإمكانه معرفة الأماكن التي يتواجد فيها الأشخاص سواء كانوا في المنازل أو الشوارع ليصبح لدى العدوّ إلمام واسع بالمناطق الجغرافية.

الأمر ذاته ينطبق على الكاميرات المنزلية والتجارية. ومن هذا المنطلق كان تشديد المقاومة على ضرورة إطفاء الكاميرات في المناطق الخلفية لإعماء العين الثانية للعدو الإسرائيلي، كي لا نشكّل أدوات للعدو بشكل مجاني. وهنا، يشدّد مسلماني على ضرورة إطفاء ووقف هذه الكاميرات لأنّ تشغيلها يعني تدمير أنفسنا والمناطق التي نتواجد فيها. الأمر نفسه ينطبق على الكاميرات الموجودة في المناطق الخلفية أيضًا ــ يقول مسلماني ــ الذي يشدّد على أنّ هذا لا يعني أن تُترك الكاميرات مشرعة على الشوارع وتقديم خدمة مجانية للعدو عبر عرض كلّ التحركات فيها. فلتبقَ الكاميرات داخل المنازل إن كان الهدف حمايته، والأفضل إطفاؤها أيضًا بشكل كامل لأنّ الإسرائيلي قد يبادر إلى التجسس على المنزل ومعرفة من هم الأشخاص بواسطة التحليل والذكاء الاصطناعي.

وفي هذا السياق، من المفيد استحضار قضية تمكُّن "هاكر" من اختراق كاميرا مراقبة في منزل بالولايات المتحدة، حيث تحدّث إلى فتاة تبلغ من العمر 8 سنوات في غرفتها، وقال لها "أنا أفضل صديق لك. أنا سانتا كلوز"، وطلب منها العديد من الأمور، ليتبين بعد ذلك أنّه تم اختراق الكاميرات من خلال تطبيق الهاتف المحمول.

الاتّصالات الهاتفية

وفي الوقت الذي تكثُر فيه الشكاوى من ورود اتّصالات هاتفية إلى مواطني القرى الحدودية من جهات مجهولة تنتحل صفات رسمية كالصليب الأحمر، المخافر، الجيش، هيئات إغاثي،ة جمعيات، حيث يتصل الإسرائيلي ويدّعي أنه ينتمي إليهم، ويعرض مساعدات على أهل المنزل لجمع معلومات استخبارية حول الأشخاص المتواجدين في المنزل، يلفت مسلماني إلى أنّ العدوّ يحوّل الأشخاص الذين يتلقون الاتّصالات إلى عملاء له من دون معرفتهم. كما يشير مسلماني إلى نقطة مهمة، الإسرائيلي يعمد سواء اتصل على الخطوط السلكية أو اللاسلكية إلى تمويه الرقم الذي يتصل منه، ويُوهم المتلقي أنّه يعرفه ويثق به، عبر وضع الرقم الذي يختاره بواسطة تقنية معينة. وعليه، يشدّد على ضرورة التعامل مع أي اتّصال غريب على أنّه اتّصال مشبوه والمبادرة إلى إقفال الهاتف فورًا.

وسائل التواصل الاجتماعي

وحول وسائل التواصل الاجتماعي، يشدّد مسلماني على ضرورة الابتعاد عن بثّ المعلومات غير المؤكدة أو الانجرار وراء بث الشائعات والأخبار غير الصحيحة أو السؤال عنها. وحتّى لو علم المغرّد الخبر اليقين، عليه انتظار إعلان الخبر من مصادره الرسمية وأن لا يمارس دور غيره بغاية "ادعاء المعرفة" أو الاستعراض أو أي هدف آخر. تقمُّص أدوار الآخرين ومهامهم لن يرفع شأن أحد يقول مسلماني، إنه فقط، يغيّر المعادلة ويُحدث المزيد من الاستهدافات لمصلحة العدو.

أمام ما سبق من مخاطر أمنية عديدة، يُصبح التعامل مع هواتفنا كجواسيس واجبًا علينا. ثمّة إجراءات عديدة لا بد من اتخاذها، فعلى كلّ مواطن أن يكون خفيرًا، وأن يصبح الحس الأمني تربية لديه لا مساومة عليه. من تلك الإجراءات عدم تصوير أي أمكنة قد تكون عُرضة للاستهداف، فحتّى لو بقيت الصور رهينة الهاتف دون نشرها على وسائل التواصل الاجتماعي تجعلنا عُرضة للاستهداف. وأيضًا، لا بد من أخذ الحيطة والحذر حيال الاتّصالات و"اللينكات" المشبوهة التي ترد إلى الهواتف وتوهم المتلقي أنّ تعبئتها ضرورة للحصول على مساعدات وهمية. كما لا بد من الابتعاد عن تنزيل التطبيقات غير الموثوق بها. باختصار، علينا التعامل مع الهاتف كعميل ضدنا لا معنا.

إقرأ المزيد في: خاص العهد

29/03/2025

القرية الرمضانية في كفررمان: تسوق وترفيه

التغطية الإخبارية

وزارة الصحة الفلسطينية في غزة: حصيلة الشهداء والإصابات منذ 18 مارس 2025 بلغت 1,001 شهيد و2,359 إصابة

وزارة الصحة الفلسطينية في غزة: لازال عدد من الضحايا تحت الركام وفي الطرقات لا تستطيع طواقم الإسعاف والدفاع المدني الوصول إليهم

وزارة الصحة الفلسطينية في غزة: وصل مستشفيات قطاع غزة 80 شهيد، و305 إصابة خلال الـ 48 ساعة الماضية

فلسطين المحتلة| 3 شهداء ومصابون في قصف استهدف مجموعة من المواطنين في بلدة عبسان الجديدة شرق خان يونس

وكالة الأنباء الفرنسية: ارتفاع عدد قتلى الزلزال في ميانمار إلى 2056

مقالات مرتبطة

"هواوي" وهجومها العكسي على العقوبات الأميركية

كيف تعمل خدمات تتبع المواقع الجغرافية على الهواتف الذكية وما تأثيراتها؟

الوسائط الإلكترونية الذكية.. جواسيس لـ"إسرائيل"

استمرار التهديدات السيبرانية.. GoldDigger وGoldPickaxe توجّه ضربات جديدة لأمن الهواتف الذكية

روسيا تكشف عملية تجسس أميركية عبر أجهزة "آيفون" على الدبلوماسيين

شبكة التجسس الأميركية في اليمن.. دروس عن أذرع الـCIA

الهواتف الذكية تتَّبع حركتك.. التأثير وسبل المواجهة

"نيمبوس".. التكنولوجيا الأميركية في خدمة القتل

التجسس وعصر المنافسة