تكنولوجيا وأمن معلومات

استمرار التهديدات السيبرانية.. GoldDigger وGoldPickaxe توجّه ضربات جديدة لأمن الهواتف الذكية

مع تزايد استخدام التقنيات الرقمية والمعاملات المالية عبر الإنترنت، أصبح الأمان السيبراني موضوعًا مهمًا يستحق الاهتمام والدراسة.

في هذا الإطار، ظهرت العديد من التهديدات السيبرانية التي تستهدف المستخدمين حول العالم، ومن بينها برمجيات خبيثة مثل "جولد ديجر" (GoldDigger) و"جولد بيكاكس" (GoldPickaxe)، التي طُورت لاستهداف مستخدمي أجهزة الأندرويد وiOS على حد سواء.

برمجية "جولد ديجر" الخبيثة، والتي رصدتها شركة الأمن السيبراني Group - IB (1) في الفصل الثالث من العام 2023، تعدّ من بين أحدث التهديدات التي تستهدف البيانات المالية والشخصية للمستخدمين.

في البداية، جرى توزيع هذه البرمجية الخبيثة من خلال استخدام تطبيق TestFlight التابع لشركة "أبل"، والذي يتيح للمطورين إصدار نسخ تجريبية من تطبيقاتهم من دون المرور بعملية مراجعة متجر التطبيقات. ولكن، بعد إزالتها من TestFlight، لجأ المهاجمون إلى استخدام ملفات تعريف إدارة الأجهزة المحمولة Mobile Device Management (MDM)، وهي أداة تستخدم عادةً لإدارة الأجهزة في البيئات المؤسسية ولتوزيع البرمجية الخبيثة.

لم يُكتشف أمر ناقل الهجوم بحدّ ذاته، ولكنّ الباحثين يرجحون تواصل المهاجمين مع الضحايا عبر قنوات وسائل التواصل الاجتماعي ورسائل البريد الإلكتروني وغيرها من الطرائق المعتادة. من خلال هذه القنوات، كانوا يوجّهون الضحايا إلى ما لا يقل عن اثني عشر موقعًا وهميًا لـ Google Play، حيث كان يُعرض عليهم تنزيل التطبيقات الملغومة.

إحدى الخصائص التي تميّز GoldDigger، كما أوضح الباحثون، هي Virbox Protector، وهو جزء من البرمجيات المتكاملة المستخدمة للتمويه والتشفير. ومع أن Virbox Protector يعدّ شرعيًا عمومًا، إلا أنه هنا يُستخدم لأغراض شريرة، ويجعل عمل الباحثين في مجال الأمان السيبراني أكثر صعوبة.

من ناحية أخرى، برمجية GoldPickaxe "جولد بيكاكس"، والتي تعدّ جزءًا من حملة ضارة أطلقتها مجموعة التهديدات السيبرانية "جولد فاكتوري"، تستخدم أساليب الهندسة الاجتماعية لخداع الضحايا وجعلهم يمسحون وجوههم ووثائقهم الشخصية، والتي يُعتقد أنها تُستخدم في ما بعد لإنشاء تزييفات عميقة (Deepfakes) للحصول على الوصول غير المصرح به إلى الحسابات المصرفية.

تشير الأبحاث إلى أن هذه البرمجيات الخبيثة لا تستهدف فقط سرقة المعلومات المالية، بل تتعدى ذلك إلى سرقة بيانات التعرّف إلى الوجوه والوثائق الشخصية، ما يمكّن المهاجمين من استخدام هذه البيانات في عمليات احتيال متقدمة، بما في ذلك اختراق الحسابات المصرفية وإجراء تحويلات مالية غير مصرح بها.

على سبيل المثال، يمكن لـ GoldPickaxe أيضًا تنفيذ الأوامر على أندرويد للوصول إلى الرسائل النصية القصيرة، والتنقل في نظام الملفات، وتنفيذ النقرات على الشاشة، وتحميل أحدث 100 صورة من ألبوم الضحية، وتحميل وتثبيت الحزم الإضافية، وتقديم إشعارات مزيّفة.

الحماية من هذه التهديدات تبدأ بالتوعية واتباع أفضل الممارسات الأمنية، مثل تجنّب تثبيت التطبيقات من مصادر غير موثوقة، والحذر من منح الأذونات الزائدة للتطبيقات، واستخدام أدوات الحماية مثل حماية Google Play Protect لمستخدمي الأندرويد. بالإضافة إلى ذلك، يُنصح بتحديث الأنظمة والتطبيقات بانتظام لإغلاق الثغرات الأمنية التي قد تستغلها هذه البرمجيات الخبيثة، ويبقى الإجراء الأول والأكثر أمنًا هو عدم وضع الصور والوثائق والبيانات على الهواتف واقتصار استخدامها على الحد الأدنى والضروري.

في المحصلة؛ ومع تطوّر التهديدات السيبرانية بشكل مستمر، يصبح من الضروري للمستخدمين والمؤسسات على حد سواء، البقاء متأهبين وتحديث معلوماتهم الأمنية بشكل دوري للحماية من هذه التهديدات المتقدمة وتبني الممارسات الأمنية القوية للحفاظ على أمان المعلومات الشخصية والمالية في الفضاء الرقمي الذي يزداد تعقيدًا.

الهوامش:

(1) https://www.group-ib.com/blog/goldfactory-ios-trojan

الهواتف الذكيةالتكنولوجياأمن المعلومات

إقرأ المزيد في: تكنولوجيا وأمن معلومات

27/03/2025

الوحدة 8200 «تُلغّم» الأمن السيبراني!

25/03/2025

التحديات الأخلاقية في تطوير الذكاء الاصطناعي

24/03/2025

هل أزاح "ديب سيك" عمالقة الـ "AI" عن عرشهم؟

24/03/2025

بوادر "ديب سيك" جديد تلوح في الأفق

التغطية الإخبارية

فلسطين المحتلة| 28 شهيدًا في غارات "إسرائيلية" على قطاع غزّة منذ فجر اليوم الجمعة 23 منهم جنوبي القطاع

جيش العدو ينشر نتائج التحقيق في أحداث 7 أكتوبر: فشل سياسي ونظامي عميق

فلسطين المحتلة| 3 شهداء وعدد من الجرحى جراء قصف للاحتلال استهدف شارع بحي الشجاعية شرق غزّة

يائير لابيد: الحكومة ستسقط من تلقاء نفسها وأعتقد أن الانتخابات ستجرى خلال العام القادم

كتائب القسام: نستذكر دور "أبو ياسر" وإسهاماته في مسيرة الجهاد والمقاومة ومقارعة العدو الصهيوني على مدى سنوات طويلة

مقالات مرتبطة

"هواوي" وهجومها العكسي على العقوبات الأميركية

كيف تعمل خدمات تتبع المواقع الجغرافية على الهواتف الذكية وما تأثيراتها؟

الوسائط الإلكترونية الذكية.. جواسيس لـ"إسرائيل"

هكذا يخترق العدو هواتفكم

روسيا تكشف عملية تجسس أميركية عبر أجهزة "آيفون" على الدبلوماسيين

السعودية تستحوذ على «البوكيمونات» بحثاً عن «النفط الجديد»!

سباق الذكاء الاصطناعي... 6 شركات صينيَّة تهدِّد الهيمنة الأميركية

أكبر صفقة لقطاع التكنولوجيا "الإسرائيلية": "غوغل" تشتري شركة السايبر "وِيز"

الـ AI يتصدّى لغير الملتزمين بحجوزات المطاعم!

"بايدو" تنافس "ديب سيك"؟

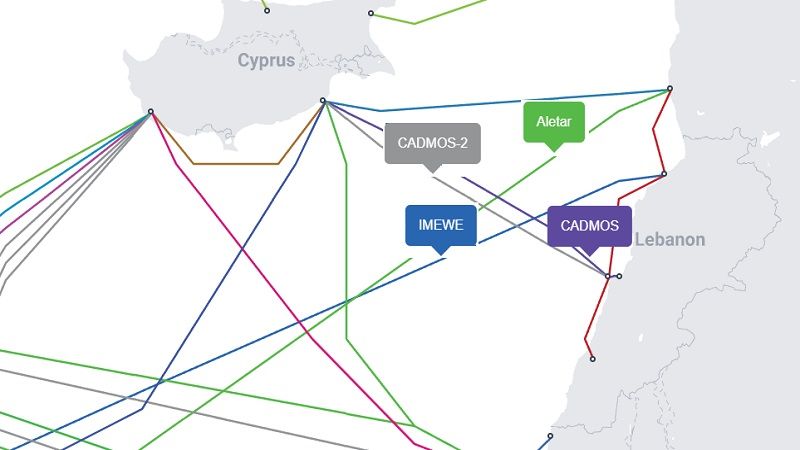

هل تتجسس "اسرائيل" على كابلات الانترنت البحرية في لبنان؟

أمن المعلومات في الحروب الحديثة والتصدي للهجمات السيبرانية والحرب النفسية

التزييف العميق: الوجه المظلم للذكاء الاصطناعي وكيف نحمي أنفسنا منه