خاص العهد

بعد توجيهات المقاومة أمس.. هل ستكون كاميرات المنازل بمأمن من اختراق العدو؟

هبة العنان

للسلاح حضوره في المعركة، وللمعلومة أيضًا تأثيرها الأساسي على هدف العدو وخططه العسكرية، فبناءً على ما يمتلكه من معطيات - مهما اختلف نوعها - يضع الاحتلال توجيهاته ويحدّد نقاط استهدافه، ليحقّق أهدافه بدقة وبأقل كلفة. لذا يلجأ العدو الصهيوني إلى وسائل عدة للحصول على المعلومات، إن عبر عملائه المجنّدين للرصد والمراقبة أو عبر الأقمار الاصطناعية المسخرة خدمة له ولسياساته أو بواسطة طائرات الاستطلاع المُسيّرة، لكن الوسيلة التي يجيدها العدو ويصدر خبراته فيها إلى العالم، المتمثلة بتكنولوجيا الخرق والتجسّس والمراقبة، هي الأكثر فعالية حتى الآن في الحصول على المعلومات.

مع بداية العدوان الإسرائيلي الأخير على لبنان، عمدت المقاومة إلى تدمير أجهزة المراقبة والاستطلاع على الخط الممتد من الناقورة حتى تلال كفرشوبا، الأمر الذي أفقد العدو القدرة على مراقبة الحدود.

وفي هذا السياق، جاءت توجيهات المقاومة أمس لسكان القرى الأمامية، التي تجري في محيطها الأعمال العسكرية، بفصل الكاميرات الخاصة أمام منازلهم ومتاجرهم ومؤسّساتهم عن شبكة الإنترنت، الأمر الذي يساهم "في إعماء العدو أكثر عن بعض ما تقوم به المقاومة ومجاهدوها من أنشطة أو تحركات في المنطقة".

وللوقوف أكثر على كيفية اختراق العدو الصهيوني لهذه الكاميرات ومدى قدرته على الاستفادة من المعلومات التي تحتويها، يؤكد الخبير بسلاح الإشارة والاتصالات العميد المتقاعد محمد عطوي في حديث لموقع "العهد" الإخباري أن "أي كاميرات مراقبة مركبة في منزل أو مؤسّسة، متّصلة بشبكة الإنترنت ليتمكن صاحبها من الرجوع إلى معلوماتها في أي مكان وجد، وبمجرد حدوث ذلك فإن العدو قادر على خرق معلوماتها بواسطة تطبيقات محددة"، ويوضح أن "العدو قادر على الحصول على المعلومات المخزّنة في الخازن (hard disk) الموجود ضمن برنامج معين يدعى GBR - Guaranteed Bit Rate".

وبحسب العميد عطوي، بمجرد فصل جهاز التحكم بالكاميرات عن شبكة الإنترنت تصبح المعلومات في الخازن بمأمن عن الاختراق الإسرائيلي. ويشير إلى أن العدو يمتلك الأجهزة والتطبيقات والإمكانات التكنولوجية والبشرية التي تمكنه من اختراق أي جهاز متصل بالشبكة، نظرًا لقدرته على الحصول عليها من المصدر ودون اللجوء إلى أي اختراق أو قرصنة.

ويحذّر العميد عطوي من أن "الاختراق الإسرائيلي للمعلومات في الكاميرات المتصلة بشبكة الإنترنت، لا يقل خطورة عن حصوله على المعلومات الموجودة في الهواتف، سلكية كانت أم لا سلكية"، ويلفت إلى أن "كل ما يصدر موجات أو يعمل على موجات، يمكن للعدو خرقه ولو كان مفصولًا عن الإنترنت أو حتى مقفلًا"، ويوضح ذلك بالقول: "في حال أُقفل الجهاز، فإن العدو قادر على خرقه بواسطة تطبيقات أو أجهزة صغيرة (hardware) تدعى (IC - Integrated circuit) تمكنه من سحب المعلومات".

ويرى أن "توجيهات المقاومة تساهم حتمًا في التأثير على كمية أو نوعية المعلومات المخترقة من قبل العدو، فبعزل الكاميرات المثبتة في المنازل والمؤسسات في الخطوط الأمامية عن الإنترنت تصبح معزولة عن أعين العدو"، ويُشير إلى أن "نوعية المعلومات لا علاقة لها بكميتها، لذلك تُدرك المقاومة أنها بهذه الخطوة تؤثر على دقة المعلومات الواردة للعدو، فبحصوله على هذه الكاميرات يمكن للعدو الرؤية والتنصت لاستهداف المقاومين ومراقبة تحركاتهم".

إقرأ المزيد في: خاص العهد

التغطية الإخبارية

90 شهيدًا في القصف "الإسرائيلي" على قطاع غزة منذ صباح اليوم

إيران| رئيس المنظمة الإيرانية للطاقة الذرية وجه بنصب سلسلة جديدة ومتطورة من أجهزة الطرد المركزي

إيران| وزارة الخارجية ومنظمة الطاقة الذرية: النهج المخرب سينعكس على الجو الإيجابي بين إيران والوكالة الذرية

إيران| وزارة الخارجية ومنظمة الطاقة الذرية: النهج الذي تتخذه الترويكا الاوروبية والولايات المتحدة مخرّب

إيران| وزارة الخارجية ومنظمة الطاقة الذرية: مجلس حكام الوكالة الدولية للطاقة الذرية أصدر قراره بضغط من الترويكا الأوروبية وواشنطن

مقالات مرتبطة

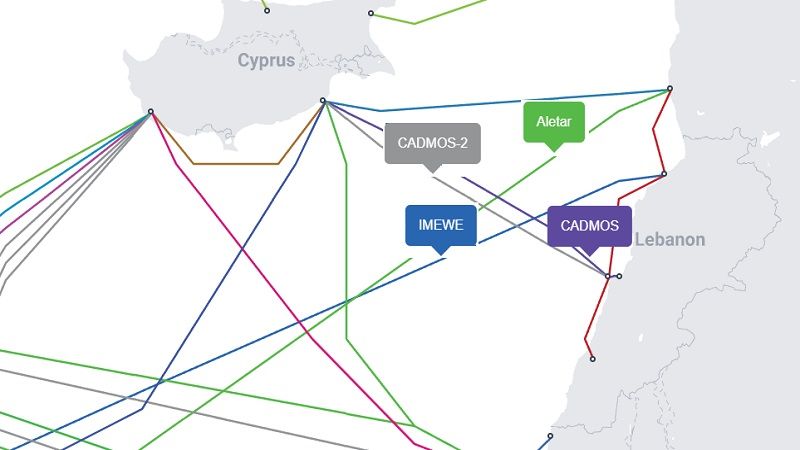

هل تتجسس "اسرائيل" على كابلات الانترنت البحرية في لبنان؟

أمن المعلومات في الحروب الحديثة والتصدي للهجمات السيبرانية والحرب النفسية

الرياضيات: بوابة التفكير المنطقي وأساس التقدم في عصر الذكاء الاصطناعي

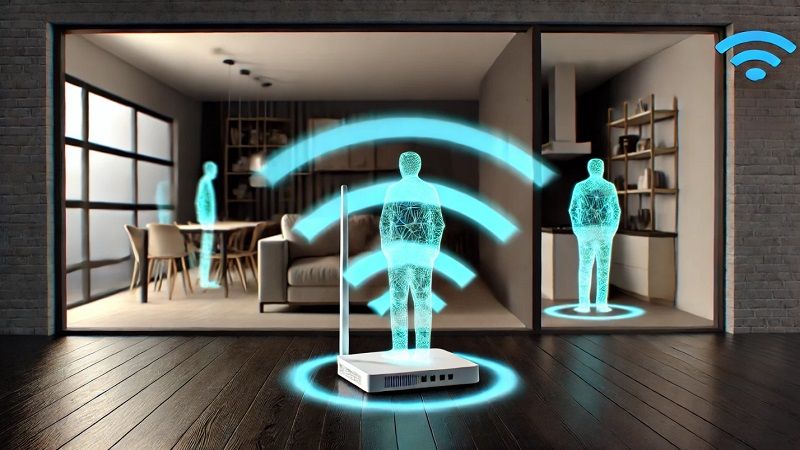

"الواي فاي": هل تحول إلى أداة تجسس خفية داخل منازلنا؟